¿Cuántos nombres de usuario manejas para acceder a las distintas aplicaciones que utilizas en tu trabajo diario? Dependiendo del tamaño y características de tu empresa, la respuesta puede variar, pero en general en organizaciones medianas o grandes, el número tiende a ser elevado; pero ¿alguna vez has pensado en las aplicaciones que residen fuera del área laboral, pero con las que tienes una relación de negocio?

Casi todos nosotros hemos experimentado la frustración que supone olvidar una de las muchas contraseñas necesarias para acceder a una determinada aplicación web, y la pérdida de tiempo (y dinero) mandando correos electrónicos o hablando por teléfono con el personal de soporte técnico para cambiar la contraseña olvidada. Aunque los repositorios únicos de identidades han dado a los propietarios y gestores de los recursos control sobre los mismos, han aparecido problemas graves de seguridad y acceso, al crecer el número de aplicaciones y recursos tanto dentro como fuera de las organizaciones.

Los usuarios finales tienen demasiadas cuentas y contraseñas para mantener adecuadamente. Meta Group estima que durante el tiempo de estancia en una empresa, a un empleado se le asigna una media de 16 contraseñas para acceder a aplicaciones críticas. Para ser capaces de recordar estas contraseñas, los usuarios las guardan en sitios poco seguros (como un archivo llamado contraseñas en su PC, post-its debajo del teclado, etcétera), utilizan la misma clave en varios sistemas o simplemente esperan hasta necesitar una determinada cuenta/contraseña para llamar a soporte técnico. Todo lo anterior supone una gran pérdida de tiempo y dinero además de los evidentes riesgos en la seguridad de la organización.

Los propietarios y gestores de los recursos, se dan cuenta a menudo que el mantenimiento de las cuentas de los usuarios es un difícil desafío. La gente cambia regularmente de jefe y/o puesto de trabajo dentro de la organización, muy frecuentemente sus accesos a cuentas y aplicaciones no son deshabilitados con los cambios de funciones, creándose las llamadas cuentas fantasma que pueden suponer un back door para que ex-empleados, por ejemplo, accedan a datos confidenciales de la compañía. Entonces, ¿cuál es la solución?

La agrupación de identidades

La solución al problema de la epidemia de cuentas viene de la mano de la agrupación de identidades, que es esencialmente la unificación de datos dispares de identidades o cuentas de usuario. Este modelo unificado permite que los datos, a través de diferentes aplicaciones, estén disponibles dónde y cuándo se necesiten. Para los usuarios, esto supone la capacidad de acceder a múltiples sistemas con una única acción de login, aliviando la carga que supone recordar un gran número de cuentas y contraseñas.

Pasos para el tratamiento

¿Qué debemos hacer para llegar a la agrupación de identidades?

Primero, examinar la cultura de la empresa. Recordemos que hasta ahora los propietarios y gestores de recursos se sienten bien con el control autónomo sobre los mismos. Ahora deben estar dispuestos a renunciar a algún grado de autonomía para conseguir mejorar el servicio a los usuarios.

Segundo, debe haber una confianza entre los propietarios de los recursos y los propietarios de los sistemas de identidades. Esta confianza debe ser formalizada en acuerdos legales y de negocio, que marquen claramente las responsabilidades de cada uno a la hora de proporcionar, aceptar y gestionar la información de identidades. Este paso es a menudo el mayor reto. Evidentemente, las primeras relaciones de agrupación de identidades, serán más sencillas en aquellas organizaciones con las que exista ya una buena relación.

Tercero, son necesarios componentes tecnológicos. Detrás de la agrupación está la necesidad básica de comunicación entre cada sistema. Los sistemas están hechos por distintos fabricantes, utilizando diferentes herramientas sobre plataformas heterogéneas, todo lo cual conduce a barreras de comunicación al implementar la agrupación de identidades.

La buena noticia es que hay un número de estándares de la industria, que permiten inter-operar a una gran variedad de productos independientes. Estos estándares incluyen:

•SAML (Security Assertions Markup Language), estándar definido por OASIS ( Organization for the Advancement of Structured Information Standards).

•WS-Federation, especificación promulgada por Microsoft, IBM y otros.

•ID-FF (Liberty Federated Identity Management Framework). Especificación de Liberty Alliance, consorcio de la industria dedicado a la gestión de entidades federadas.

•Shibbolet, iniciativa de código abierto basada en SAML.

La implementación de la agrupación de identidades no es trivial, pero el beneficio supera con creces los desafíos que tendremos que vencer. A las mejoras de la seguridad y los ahorros de costos citados anteriormente, se une la posibilidad de hacer nuevos negocios mediante el establecimiento de alianzas entre empresas de distintos sectores. Cuanto antes se empiecen a examinar los procesos de negocio, los procesos de TI asociados y la cultura interna de la compañía, estaremos en disposición de abordar nuevos retos y sacar partido de la agrupación de identidades para servir mejor a nuestros usuarios, proveedores, socios y clientes.

Ejemplos prácticos

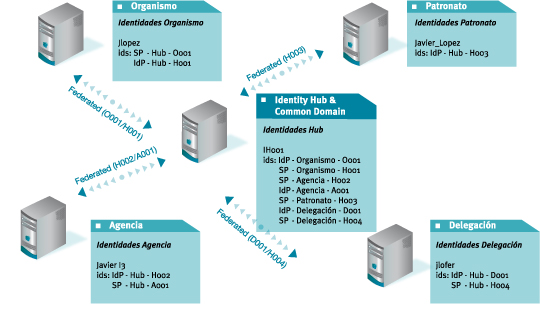

En las gráficas podemos ver dos ejemplos de agrupación de identidades. En la figura 1 se trata de diversas compañías públicas (un organismo, una agencia, una delegación y un patronato) pertenecientes a una misma tarea. La arquitectura elegida (denominada autoridad única de gestión de identidades) está basada en un hub central que actúa como proveedor de identidades, a excepción del patronato, el resto de las organizaciones actúan como proveedoras de datos.

Figura 1. Arquitectura de autoridad única

Asimismo, el hub actúa como suministrador de servicios para todas ellas, menos para el patronato, mientras que las cuatro entidades actúan como proveedores de servicios hacia el hub.

En la figura 2, podemos observar las distintas identidades del usuario en los diferentes puntos y las relaciones de confianza entre ellas. Gracias a estas relaciones una persona puede validarse en el organismo dónde trabaja, y acceder a una aplicación web de la agencia con la misma sesión. La arquitectura en estrella hace posible que no se almacene en ninguna entidad (solamente en el hub central) las relaciones entre los identificadores de cuentas del usuario en las distintas entidades.

Figura 2. Arquitectura en estrella.

Acerca del autor

Karina Okon. IdM Specialist en BMC Software de México. Especialista en seguridad, ha coordinado y desarrollado proyectos para el aprovisionamiento e integración de los recursos de seguridad de las corporaciones a las diferentes unidades del negocio; responsable de dar soporte e información al área comercial, socios de negocio y área técnica acerca de la estrategia del área de seguridad en BMC Software. Ha apoyado al área de ventas a través de capacitación para asegurar una penetración de mercado más rápida, manteniendo la calidad del servicio a clientes.

- Log in to post comments