Publicado en

Autor

Hace pocos años las noticias en las secciones policiales de los periódicos del mundo lucían muy distintas a las actuales. Podíamos ver cosas tales como: “Gran robo a un banco perpetrado por comando fuertemente armado” o “Haciéndose pasar por empleados de limpieza, roban asombrosa cantidad de dinero y joyas”. Hoy en día los titulares se ven bastante distintos, en un mundo en donde el fraude digital crece a una tasa escalofriante del 300 por ciento anual, podemos leer: “Hacker sube datos personales de 6 millones de chilenos a internet para demostrar lo mal protegida que está la información en su país” o “Hacker roba más de 130 millones de números de tarjetas de crédito y débito”. Aunque las noticias de los robos físicos todavía existen, la última estadística de la Federal Trade Commission dice que, del monto robado en Estados Unidos el año pasado, el 94% fue digital.

Los principales factores que facilitan esta modalidad de robo son:

- Riesgo. Las empresas desconocen por completo qué tan fácil o difícil es acceder a su información, por lo tanto no definen una clara estrategia para defenderse.

- Gasto. Del gasto total en seguridad, las empresas solo gastan un 10% para proteger la seguridad de sus aplicaciones, mientras que el otro 90% lo gastan en proteger la seguridad perimetral. Conociendo esto, los Hackers eligen atacar a través de las aplicaciones, haciendo que el gasto de las empresas esté totalmente desbalanceado. De hecho, el 75% de los ataques se dan por medio de las aplicaciones.

- Experiencia y capacitación. El 64% de los desarrolladores no confía en sus habilidades para desarrollar aplicaciones seguras. Esta métrica hace que 2 de cada 3 aplicaciones sean vulnerables.

Para vencer a los hackers de una manera estratégica, las empresas se están enfocando en 3 aspectos fundamentales: procesos, herramientas y capacitación.

Es importante aclarar que las tres cosas deben ir juntas, pues si implementamos procesos sin herramientas, nos quedamos en una solución netamente académica. No nos sirve de nada tener el mejor de los procesos, si no logramos automatizar las prácticas con herramientas.

Por el contrario, si sólo implementamos una herramienta (sin proceso), lo único que estaremos haciendo será automatizar el caos; por último, pero no menos importante, si tenemos un proceso automatizado con herramientas, sólo nos resta que nuestra gente sepa utilizarlo para beneficio de la organización, para lo que deberemos capacitarlos y prepararlos para su uso.

Procesos

La clave en este punto es integrar las prácticas de seguridad al proceso de desarrollo. Si nos ponemos a escribir un proceso de seguridad sin tener en cuenta el proceso actual de desarrollo, lo único que haremos será perder el tiempo, pues el cambio entre una manera de trabajar y la otra será tan grande que nadie la adoptará.

El problema aquí es que hay pocas personas o consultorías con experiencia en el mercado que cuenten con la habilidad para integrar estos procesos, ya que se requiere conocer, tanto de desarrollo de software como de seguridad de TI. Afortunadamente las que pueden hacerlo ya se han abocado a esta tarea con grandes resultados.

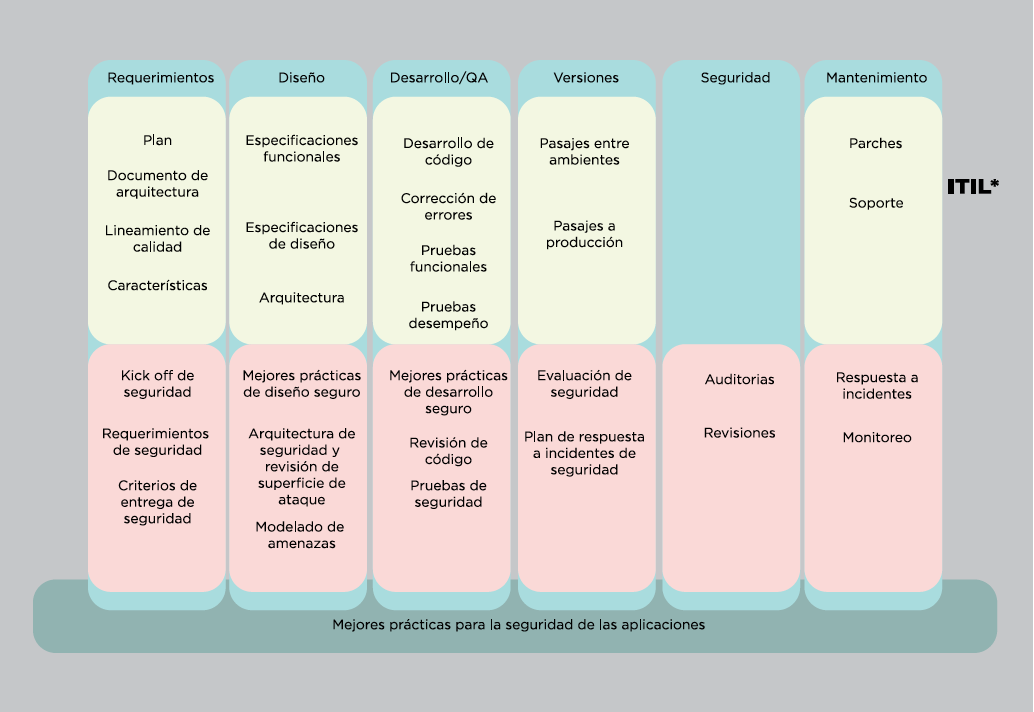

En la figura 1 muestro un ejemplo gráfico de esta consolidación, donde pueden verse en la parte inferior las prácticas de seguridad y en la superior las típicas de un proceso de desarrollo de software.

Figura 1. Prácticas de seguridad y desarrollo de software.

Herramientas

En el mercado actual de herramientas de desarrollo de software seguro, existen varias opciones buenas. Más que recomendarles aquí alguna en específico, lo importante es recalcar la importancia de contar con al menos alguna de ellas.

Si nosotros le preguntáramos a cualquier persona si concibe revisar manualmente que su máquina está infectada de virus, sin utilizar una herramienta (antivirus), su respuesta sería un NO inmediato.

Sin embargo, mucha gente todavía no comprende que suena igual de descabellado pretender revisar que las aplicaciones de una empresa sean seguras, sin utilizar una herramienta especializad que lo compruebe.

La clave para involucrar a todo el equipo de TI en esta lucha contra el delito, es contar con una herramienta que nos permita integrarlo y hacerlo trabajar de acuerdo al proceso definido, moviéndonos de manera paulatina desde la etapa uno, a la etapa 3 mostrada en la figura 2.

Figura 2. Fases de implantación de una estrategia corporativa de seguridad.

En la fase 1, el área de seguridad no puede con todo el trabajo y la cobertura de aplicaciones probadas es muy baja. En la fase 2, se define un proceso que asigna responsabilidades a las áreas de calidad y desarrollo de la empresa y se coloca una herramienta que permita darles visibilidad acerca de la cobertura y los progresos. Por último en la fase 3, seguridad juega el rol que realmente le corresponde: Definidor y auditor de las políticas; mientras que los equipos de calidad y desarrollo ejecutan las prácticas de seguridad que ya tienen inmersas en sus respectivos procesos de manera automatizada.

De esta manera la cobertura de aplicaciones probadas es mucho mayor a la de la fase 1 y el esfuerzo queda distribuido entre todo el equipo de TI. Al momento de buscar una herramienta, debe buscarse una que pueda utilizarse por desarrolladores, auditores, oficiales de seguridad y testers; además de que la misma cubra las técnicas de prueba tanto de caja negra como de caja blanca.

Capacitación

El último eslabón de la cadena, y a su vez el más importante, es la capacitación. Una vez que el proceso está diseñado y las herramientas instaladas y configuradas, lo que resta es que la gente de la organización los utilice. Para esto, debe hacerse un despliegue organizacional y una gestión del cambio adecuados acompañados de una capacitación. La solución entonces, se dice completa y exitosa.

Conclusión

El camino hacia las aplicaciones seguras no termina nunca, pero en cada organización decidimos en qué parte del camino queremos estar. Podemos avanzar hacia conocer nuestros riesgos y administrarlos, o quedarnos parados y rogar porque el próximo ataque no sea hacia nosotros.

Ariel Sucari es director de operaciones de la subsidiaria en Madrid de ItEra. Es graduado como maestro en negocios e Ingeniero en Sistemas, ha participado y coordinado proyectos de ingeniería del Software en Inglaterra, Estados Unidos, Argentina, Venezuela, Perú, España y México durante los últimos 10 años. Actualmente desarrolla nuevas ofertas de seguridad de la información que son divulgadas en conferencias, publicaciones y seminarios. ariel.sucari@iteraprocess.com

- Log in to post comments